CWES Review

Certified Web Exploitation Specialist, también conocida como CWES (anteriormente CBBH), es una certificación completamente centrada en Web Penetration Testing, algo que sabía que necesitaba mejorar y decidí tomar el path que ofrece HackTheBox. Pensé en algún momento en cursar la eWPTX, pero tras ver los cambios que le hizo INE a esta certificación sentí que ya no valía la pena. También me vi influenciado principalmente por jackie0x17, ya que hablaba bastante bien sobre ella y pues dije: bueno, HackTheBox siempre ha tenido contenido de calidad y retador, así que “¿por qué no?”

Temario

El temario cuenta con un total de 20 módulos. Algo que me gusta de HTB (HackTheBox) es que te obliga a completar el 100% de estos para tener el derecho de presentarte al examen; muy diferente a lo que hace OffSec o INE, donde puedes presentarlo nomás pagando. HTB es diferente, ellos te demuestran que pueden enseñarte algo nuevo o alguna técnica que desconocías.

Los primeros módulos empiezan desde lo más básico (cómo funciona una petición web, qué es una aplicación web, etc.) hasta empezar a ver concatenación de ataques (como un ejemplo, un XSS con CSRF). Esto hace que se sienta natural el crecimiento de la dificultad.

La gran mayoría de estos módulos son completamente prácticos; a lo largo de cada uno vas a tener múltiples laboratorios que tendrás que resolver y practicar lo que previamente se te enseñó:

También en la mayoría existe un pequeño “CTF” bajo el nombre de “Skills Assessment”, aquí pones a prueba todo lo visto. Si cuentas con la suscripción “Silver Annual” del Academy, podrás ver paso a paso cómo se resuelve este y todos los retos. Yo recomiendo que no vean la solución, al menos que ya lleves varias horas estancado. La mera verdad, intenten romperse la cabeza un poco resolviéndolo por su propia cuenta; esto lo van a agradecer al momento del examen.

Una cosa que recomiendo: si realizaron los módulos antes del 1 de octubre de 2025, hay varios Skills Assessment que actualizaron. Por ejemplo, el de “SQL Injection Fundamentals” antes estaba realmente para rellenar y el de ahorita está muy bueno. Y también para la gente que lo hizo cuando se llamaba CBBH, no estaría mal que le dieran un vistazo a los módulos que cambiaron, están muy buenos la verdad (más que nada por el OWASP de APIs que agregaron).

Examen

El examen es bastante duro, tiene una duración de 7 días y en ese lapso tienes que conseguir un mínimo de 80 puntos, realizar el reporte y subirlo en la plataforma (todo eso dentro de esos 7 días).

La forma de obtener los puntos es mediante flags. En total son 5 sitios web a comprometer, cada uno cuenta con 2 flags (cada flag tiene un puntaje diferente, puede haber flags de 5 puntos o de 15 puntos) sumando un total de 10 flags (100 puntos en total). El panel del examen te indica dónde están las flags y su puntaje (esto por si existe la duda de cómo llegar a ellas, HTB te indica su ubicación).

Te conectas a través de una VPN y puedes reiniciar el laboratorio cuantas veces quieras (esto por si notas algún fallo en alguna página o crees que algo no va bien). Incluso si un servidor VPN te está dando problemas, no hay ningún inconveniente en cambiarte a otro.

No hay restricción de herramientas, es un examen que simula un Pentest Real. ¿Quieres utilizar BurpSuite Pro? No hay problema. ¿Quieres aventarle un Nessus? Sin problemas, adelante (mientras no te salgas del scope, porque te dan uno como si fuera una auditoría real).

No es proctored, así que puedes hacerlo cuando tú quieras en el momento que tú quieras, sin sentir esos nervios de un examen vigilado (se siente feo y hasta sientes que la persona que está detrás te está juzgando la verdad jajaja).

Si no llegas a obtener los 80 puntos, tienes que realizar el reporte para que te den la segunda oportunidad que viene con tu voucher (sí, el voucher incluye 2 oportunidades, pero con la condición de que si no llegas al puntaje mínimo aprobatorio, tienes que realizar el reporte de todas formas, y este debes subirlo dentro del lapso de los 7 días que te dan de laboratorio en el panel del examen).

Reporte

Ahora bien, el reporte. Al momento de empezar el examen, te proporcionan una plantilla de Word, aunque también existe la posibilidad de hacerlo en Sysreptor, que en tema de comodidad es lo mejor, ya que automatizas muchas partes y te centras solamente en la redacción sin perder el tiempo con formato y cosas así.

El reporte tiene que estar completamente en inglés y si haces un mal trabajo te pueden llegar a suspender y tendrás que esperar hasta que te habiliten la segunda oportunidad.

Si no tienen idea de cómo redactarlo, miren con cuidado el módulo “Bug Bounty Hunting Process”, te proporcionan 3 ejemplos y recuerden que debe estar con el CVSS 3.1.

Y recuerden subirlo en el portal del examen (bajo el formato que se les solicita, en mi caso fue en PDF, creo que se puede subir también en markdown pero ahí desconozco). Una vez lo subes no hay vuelta atrás y el examen se termina, así que mucho cuidado con eso.

Comparación

Me encantaría poder comparar esta certificación con otras que hay en el mercado, pero por desgracia o para mi buena suerte, esta es la única que tengo centrada en web (hasta la fecha de redacción de este artículo). Pero les comparto material de personas que la han comparado con la OSWA de OffSec y la eWPTX de INE:

- eWPTX vs CWES/CBBH (Minuto

38:30)

- OSWA vs CWES

Ahora bien, si me lo permiten comparar su dificultad contra la OSCP (muchas personas me han preguntado cuál es más difícil), el CWES sin duda alguna tiene mayor dificultad, tanto por el temario, como por el examen y el reporte.

Experiencia Personal

Temario

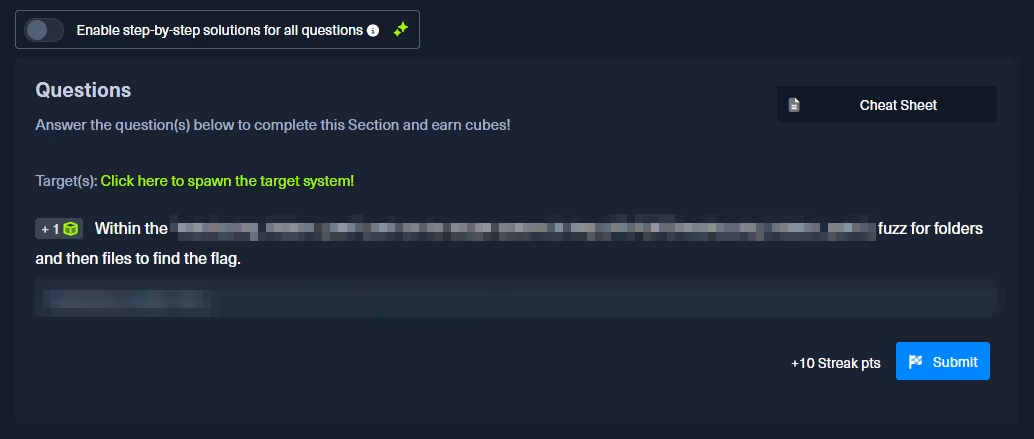

El temario lo empecé a repasar a mediados del mes de julio (digo repasar porque mucho del temario del CWES se comparte con el del CPTS, y estuve haciendo ese path, pero mis apuntes eran horribles, así que decidí empezar desde 0). Lo terminé a principios del mes de agosto, pero como no me sentía preparado para presentarme al examen, decidí repasarlo todo desde 0 y mejorar mis apuntes, creando así una “Cheat Sheet” con la siguiente estructura:

Cada apunte se basa principalmente en “Cómo enumerar o detectar x” y el paso a paso de cómo explotarlo. Eso sí, agregué todo lo visto en los “Skills Assessment”. A simple vista se ven pocos apuntes, pero es mucho más de lo que parece.

Ahora bien, en este segundo repaso me centré mucho en los “Skills Assessment”. Mi idea era: “Si puedo hacerlo con solo ver mis apuntes, es que estoy listo para ir al siguiente tema”. Así hasta llegar a finales de agosto.

Práctica antes del examen

Ya con el segundo repaso finalizado, fui a hacer la fortaleza de Akerva, ya que todo el mundo la recomendaba para darme una idea de cómo era el examen, y me tardé 2 días en resolverla completamente. No es demasiado complicada, una vez le entiendes hacia dónde tira Akerva se resuelve rápidamente:

Mi opinión sobre Akerva es que no se parece mucho a lo que viene siendo el examen, pero es bastante interesante y divertida, me gustó mucho y sirve para relajarse un poco.

Con Akerva pwned, decidí realizar algunas máquinas que creó Jackie0x17 en la plataforma de VulNyx, basadas en el temario del CWES/CBBH, pero solamente centrándome en la parte web y el ingreso al sistema, ya que la parte de escalada de privilegios no se enseña en el CWES (por ende no debería venir en el examen). Ya con algo de práctica en estas máquinas, decidí que ya era momento de presentarme.

Examen

Lo empecé un jueves a las 11 de la mañana. El día anterior me centré en descansar, no pensar en nada relacionado, principalmente para estar relajado. Una vez presioné el botón “Iniciar examen”, empezó la fiesta:

- Día 1: 2 flags.

- Día 2: 1 flag.

- Día 3: 2 flags.

- Día 4: 3 flags.

- Día 5, 6: Enfoque completo al reporte.

El examen es increíble, te reta y te obliga a concatenar vulnerabilidades de alguna u otra manera, cosa que a mí me encanta. El único problema que tuve fue en los primeros 2 días: 2 sitios me estaban marcando un error mientras los enumeraba. Pensé que esto era algo intencional, pero no era así. Por donde estaba marcando el error eran las 2 vías que había pensado para llegar a la siguiente flag, y no me di cuenta de este problema, confiando en que mi enumeración estaba correcta, pero fue todo lo contrario. Así que, gente, si ven algo que creen que esté fallando, reinicien el entorno o cambien de VPN, no hay ningún problema.

Ya quitando el tema de este problema y llegando al puntaje, dejé el lab ahí y me fui completamente a realizar el reporte. Todavía me quedaban 2 días y medio, me fui más tranquilo a la redacción. Lo terminé faltando solo 12 horas para que finalizara el examen, así que decidí subirlo (mi reporte fue un total de 90 páginas).

HTB dice que se pueden tardar 20 días laborables en darte los resultados de sus exámenes, en mi caso ¡fueron 7 horas!

Esto es posiblemente debido a que hice el examen cuando estaban haciendo el cambio del CBBH a CWES, así que si con ustedes se tardan más, no se desesperen, es normal.

Consejos

Ahora lo que a todos nos interesa, qué consejos doy para los que se quieran presentar:

Pre-Examen

Haz los módulos a conciencia. No se sientan mal porque no han logrado algún “Skills Assessment”, ve a tu ritmo y avanza poco a poco. Lo que importa es que vas a estar aprendiendo, no todos lo hacemos al mismo ritmo, así que tómate tu tiempo.

Crea apuntes útiles y fáciles de revisar, para que en un futuro (no solo hablando del examen, también en algún pentest) te sirvan, ya que son para toda la vida. Yo creé una “Cheat Sheet” que es con lo que me siento más cómodo, tal vez contigo sea más útil una “Checklist”.

Retroalimenta tus apuntes con la “Cheat Sheet” que te proporciona HTB.

El temario es el único material que te va a permitir aprobar el examen. No hay otro recurso extra que vayas a necesitar, HTB diseña el examen a partir de su temario (no como OffSec que en el OSCP te enseñan una cosa y en el examen, si no has resuelto mínimo unas 50 máquinas, no lo apruebas).

Si quieres practicar, haz la fortaleza de Akerva, y si quieres más, haz las máquinas de Jackie0x17 que menciona en su video:

- Mira más reviews de esta certificación. Comparto una lista de algunas que vi en su momento:

- Review de Jackie0x17

- Review de D4rkAce

- Review de R4ptor

- Practica con Sysreptor antes del examen, mira cómo funciona, cómo agregar imágenes, código, títulos, etc.

Si te interesa montarlo en local para experimentar con él, recomiendo que mires el siguiente video de ShellDredd:

Examen

Enumera todo y duda de todo, de cada botón y cada cosa que veas.

Si crees que está fallando algún sitio, reinicia el entorno o cambia de VPN (no es bonito perder 2 días por un error de laboratorio).

No te enfoques solo en un sitio web, recuerda que hay más y si te sientes estancado en uno, salta a los otros. Capaz y en un futuro se te ocurre algo.

Sal a despejarte, recuerda que tienes 7 días y eso es tiempo suficiente para obtener todas las flags. Así que si te sientes muy bloqueado, sal a caminar, aléjate unas horas del ordenador y cuando te sientas con la batería recargada vuelve a darle.

Puedes usar IA sin problemas, pero recomiendo que se abstengan. Usen la cabeza y sus notas, es el mejor recurso que hay.

No utilicen escáneres automatizados. Claro, están completamente permitidos, pero es muy probable que te reporten cosas que no te llevarán a los objetivos.

BurpSuite y cURL van a ser tus mejores amigos.

Puedes ir a ver los módulos de HTB Academy sin ninguna restricción, así que si encontraste una vulnerabilidad y no recuerdas cómo explotarla, ve a verla en el temario.

Usa Sysreptor para el reporte.

Ve realizándo el reporte a la par que vas resolviendo el examen (puede que te ayude a despejar la mente).

Asegúrate de que tu reporte pueda ser replicable por cualquiera, hasta incluso una persona que no es del área técnica.

No menosprecien el reporte, es muy importante que lo hagan a conciencia. Te lo revisan; en mi caso me dieron varios consejos para la redacción de reportes.

Este va con el punto anterior: ellos me recomendaron que a todas las imágenes que coloques les pongas una pequeña descripción.

El examen es más fácil de lo que piensas. Sí tiene su grado de complejidad, por algo dan 7 días, pero tampoco es imposible.

Conclusión

Ya para finalizar el artículo, quería mencionar que HTB con el Academy está agarrando una fuerte posición en el mercado, entregando contenido de calidad a un precio accesible. En parte ya hacía falta que alguien le plantara cara a OffSec con tanta fuerza. Voy a seguir consumiendo contenido en HTB Academy, y tal vez alguna otra certificación por parte de ellos (posiblemente el CAPE o el CWEE en un futuro). Sin nada más que agregar, si estás pensando en presentarte a esta certificación, déjame desearte mucha suerte y espero que esta review/experiencia te haya sido de utilidad.